Ein 51%-Angriff bezieht sich auf eine Einzelperson oder Gruppe, die mehr als die Hälfte der Mining-Hashrate oder Rechenleistung eines Netzwerks übernimmt. Die Kontrolle von mehr als 51% eines Blockchain-Netzwerks gibt der kontrollierenden Partei die Gelegenheit, eingehende Transaktionsdaten zu ändern. Diese Art von Angriff wird als 51%-Angriff bezeichnet.

Ein 51%-Angriff kann andere Miner daran hindern, ihre jeweiligen Blöcke abzuschliessen. Angreifer können aktuelle Transaktionen umleiten, double sepnding (dieselbe Krypwährung mehrmals ausgeben) zulassen und Transaktionen auf verschiedene Weise manipulieren. Ein 51%-Angriff ist jedoch nicht in der Lage, bereits abgeschlossene Transaktionen rückgängig zu machen oder Gelder aus den Wallets von Benutzer abzuziehen.

Verständnis des 51%-Angriffs

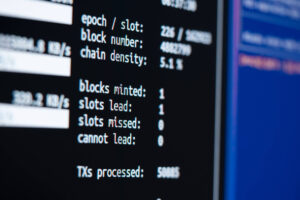

Jede Blockchain hat eine Abfolge von Blöcken, welche die Transaktionen aufzeichnet, auch als dezentralisiertes Ledger bekannt. Diese Blöcke sind kryptografisch miteinander verknüpft. In Proof-of-Work (PoW)-Systemen lösen Miner komplexe Aufgaben und fügen neue Blöcke von Transaktionen dem Blockchain-Netzwerk hinzu. Wenn eine Einzelperson oder eine Gruppierung mehr als 50% der Hashrate oder Rechenleistung des Netzwerks sichert, kann das Blockchain-System beeinflusst oder angegriffen werden.

Für grosse und etablierte Blockchains wie das Bitcoin-Netzwerk kann es äusserst schwierig sein, mehr als 50% des Netzwerks zu kontrollieren. Dies stellt eine bedeutende finanzielle und technische Hürde dar. Ein 51%-Angriff ist auch in Proof-of-Stake (PoS)-Systemen möglich, bei denen man mehr als die Hälfte der zirkulierenden Blockchain-Währung kontrollieren müssten. Für Ethereum entspricht dies zum Zeitpunkt des Schreibens des Artikels etwa 205 Milliarden US-Dollar.

Verhinderung eines 51%-Angriffs

Es gibt mehrere Strategien um ein Blockchain-Netzwerk vor dieser Art von Angriff zu schützen. Erstens ist es entscheidend sicherzustellen, dass keine einzelne Entität die Mehrheit des Netzwerks kontrolliert. Die Dezentralisierung der Miner verringert das Risiko eines 51%-Angriffs. Zweitens können Miner ASIC-Mining-Ausrüstung wählen, die aufgrund ihrer ausgezeichneten Mining-Hashrate eine hohe Sicherheitsschwelle bietet. Schliesslich ermöglichen Proof-of-Stake (POS) und andere alternative Konsensprotokolle Netzwerkteilnehmer Validatoren zu werden. Diese kürzlich entwickelten Konsensprotokolle verfügen über algorithmische Mechanismen, um Angreifer schnell zu identifizieren und zu stoppen, was zu Strafen (Slashing) und Ausschluss aus dem System führt.

Der hohe finanzielle Wert, der in bestimmten Kryptowährungen gespeichert ist, bietet einen starken wirtschaftlichen Anreiz das System auszunutzen. Daher ist die dezentralisierte Natur von Kryptowährungen ein gemeinsames Ethos in der Blockchain-Community und erfordert ständige Wachsamkeit, um sich zu schützen und auf ein dezentralisiertes und sektorales System hinzuarbeiten.