Einer der Vorteile der Blockchain-Technologie soll die zusätzliche Sicherheit und Widerstandsfähigkeit gegen Cyber-Angriffe sein. Ihr Open-Source-Charakter macht sie jedoch zu einem offenen Ziel. Wir untersuchen drei beliebte Angriffe und wie man sie verhindern kann.

Beispiele für Angriffe auf Blockchains reichen von traditionellen und allgemeinen Bedrohungen, denen alle Netzwerkplattformen ausgesetzt sind, bis hin zu einzigartigen und spezifischen Angriffen auf Blockchains. Bevor wir näher auf die Arten von Angriffen eingehen, identifizieren wir 4 Elemente einer Blockchain, die mit Schwachstellen konfrontiert werden können:

- Blockchain Nodes

- Smart contracts

- Konsens-Mechanismen

- Wallets

Distributed Denial of Service (DDoS)

Ein Distributed Denial of Service (DDoS) findet statt, wenn ein böswilliger Nutzer einen Server oder ein Netzwerk mit Anfragen und Datenverkehr überflutet. Ein DDoS-Angriff zielt darauf ab, ein System zu verlangsamen oder zum Zusammenbruch zu bringen. Jede Form der Online-Plattform kann für DDoS-Angriffe anfällig sein, einschliesslich Firmen-Websites und -Server.

Insbesondere innerhalb einer Blockchain kann ein DDoS-Angriff eine Blockchain mit eingehenden Datenbits überlasten, was eine Blockchain zum Auftrennen zwingen kann, um ihre Verarbeitungsleistung weiter auszunutzen. Auf diese Weise kann ein Blockchain-Server die Konnektivität zu allen Krypto-Börsen, Online-Krypto-Geldbörsen oder anderen verbundenen Anwendungen verlieren.

Es gibt mehrere hochkarätige Fälle von Angreifern, die DDoS-Prinzipien nutzen, um Zugang zu Kryptobörsen zu erhalten. Zwischen November und Dezember 2017 wurde die beliebte Börse Bitfinex dreimal erfolgreich per DDoS angegriffen, wobei die Angreifer die Börse stilllegten. Sowohl bei Blockchain- als auch bei Nicht-Blockchain-orientierten DDoS-Angriffen kommt die Überlastung der Anfragen entweder von einer Einzelperson oder von einer kleinen Anzahl eindeutiger Standorte (die über IP-Adressen verfolgt werden können).

Wie verhindert man einen DDoS-Angriff auf eine Blockchain?

Typischerweise werden DDoS-Angriffe durch zentralisierte Funktionen eines Netzwerks ermöglicht, wie z.B. einen einzigen Verbindungspunkt zum Internet. Da eine öffentliche Blockchain bereits ein dezentralisiertes System ist, das mit mehreren Nodes verbunden ist, benötigt ein DDoS-Angriff Zugriff auf verschiedene Nodes zur gleichen Zeit, um dem Netzwerk erheblichen Schaden zuzufügen.

Dadurch wird die Verfolgung eines DDoS-Angriffs im Vergleich zu anderen Methoden von Blockchain-Angriffen wesentlich komplexer und zeitaufwendiger. Im Jahr 2016 wurde die Ethereum Blockchain Opfer eines DDoS-Angriffs, der die Zeit für die Erstellung und Verifizierung von Blöcken erheblich verlängerte. Als Reaktion darauf nahm das Ethereum-Entwicklungsteam Änderungen an ihrer Mining-Software vor, bei denen die Gas-Grenzwerte reduziert wurden und bei dem die Erstellung neuer Blöcke länger dauerte.

DDoS-Angriffe werden durch weitere Dezentralisierung eines Netzwerks verhindert. Dies würde nicht nur die Kapazität eines DDoS-Angriffs verringern, sondern auch anderen spezifischen Servern, die Angriffen ausgesetzt sind, Bandbreite bieten, ohne die gesamte Kette zu gefährden. Selbst wenn bestimmte Nodes kompromittiert, offline geschaltet oder gestört werden, kann die Blockchain weiterhin funktionieren und Transaktionen validieren. Die gestörten Nodes können sich wiederherstellen und wieder mit nicht betroffenen Nodes synchronisieren.

51% Attack

Wie bereits weiter oben in diesem Artikel erwähnt, liegt ein entscheidendes Merkmal dessen, was eine Blockchain sicher macht, in der Dezentralisierung und der Fähigkeit von Nodes, einen Konsens zu erreichen. Zum Beispiel zwingt der Proof of Work Algorithmus, der von der Bitcoin Blockchain verwendet wird, alle Teilnehmer des Netzwerks dazu, die gleichen Regeln und Protokolle zu befolgen, wenn Miner neue Blöcke einführen, die von Nodes verifiziert werden.

Das dezentralisierte Element der Blockchain stellt sicher, dass keine einzelne oder zentralisierte Einheit die Aktivitäten der Blockchain ausserhalb des PoW-Konsenses beeinflussen kann.

In einem typischen Blockchain-Netzwerk werden neue Coins/Token durch Computer/Miner freigeschaltet, die gegeneinander konkurrieren, um Nonces zu finden, die zu Hashing-Problemen passen. Sobald ein Miner erfolgreich die richtige Hashing-Kombination eingegeben hat, wird diese von den Nodes verifiziert und im gesamten Netzwerk verbreitet.

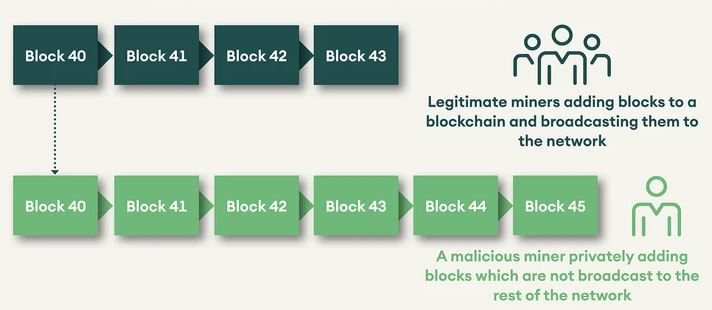

Abbildung 1: Eine Demonstration eines 51% Angriffs auf eine Blockchain

Ein 51% Angriff findet statt, wenn ein böswilliges Individuum oder eine Gruppe die Kontrolle über mehr als 50% der Hash-Rate eines Blockchain-Netzwerks übernimmt. Durch die Kontrolle von 51% der Hash-Rate können Angreifer andere Blöcke beeinflussen, die ihre Transaktionen halten. Abbildung 1 zeigt, wie ein 51% Angriff abläuft. Nehmen wir an, dass der Angreifer seine Transaktionen in der legitimen Kette hat, in der er Transaktionen an Börsen, Händler usw. sendet, auf deren Grundlage er Dienstleistungen erhält.

Nehmen wir zum Beispiel an, dass Block 40 eine Transaktion von Token A an eine Börse geschickt hat und sobald die Einzahlung bestätigt ist, wandelt der Angreifer Token A in ETH um. In der Zwischenzeit mined der Angreifer Blöcke mit ihrer Hashpower. In der privaten Kette sendet der Angreifer die gleiche Transaktion in Block 40 an sich selbst statt an die Börse. Da die Kette des Angreifers länger ist (da mehr Arbeit geleistet wurde), muss das Netzwerk die neue Kette akzeptieren. In der neuen Kette ging Token A nie an die Börse. Der Angreifer hat also sowohl den Token A als auch die ETH-Token. Je weiter der Angreifer in der Kette zurückgeht, desto höher ist der Schaden. Und die Anzahl der Blöcke, die vom Angreifer umgeschrieben werden können, hängt von der Hash-Power ab, die er im Vergleich zum Netzwerk hat.

Zu den wichtigsten Anreizen für Angreifer, 51% der Angriffe durchzuführen, gehört die Möglichkeit des "Double Spending". Double Spending findet statt, wenn eine böswillige Entität mehr als 51% der Hash-Power kontrolliert und eine Kopie einer Transaktion erstellen und sie einer Blockchain hinzufügen kann. Dadurch werden frühere Transaktionen im Netzwerk gelöscht, als ob sie nie stattgefunden hätten.

Dies wiederum bedeutet, dass Angreifer ihre Token durch das Löschen anderer Blöcke mehrfach ausgeben können.

In den letzten Jahren hat es einige 51% Angriffe gegeben. In den letzten 3 Monaten konnten Angreifer auf betrügerische Weise ETC im Wert von über 8 Millionen USD stehlen. Der jüngste 51% Angriff war auf Ethereum Classic, bei dem die Angreifer über 7000 Blöcke "umorganisieren" konnten. Dies war der dritte 51%-Angriff, mit dem die Blockchain in jüngster Zeit konfrontiert war, und die ETC-Blockchain erprobt nun eine Strategie zur Stabilisierung der Netzwerke, indem sie die Hash-Rate verringert, um künftige Angriffe zu vermeiden. Weitere wichtige Angriffe sind:

- Ethereum Classic 51% Angriff in 2019 mit einem Verlust von 1,1 Mio. USD.

- Verge 51% Angriff in 2018 mit einem Verlust von 1,75 Mio. USD.

- Verge wurde im Verlaufe des Jahres 2018 nocheinmal angegriffen mit einem Verlust von 1,1 Mio. USD.

Im Januar 2020 war die Bitcoin Gold Blockchain das Ziel eines 51% Hacks, was dazu führte, dass Angreifer Bitcoin Gold im Wert von über 85.000 Dollar doppelt ausgaben. Einige Leute spekulierten, dass die Angreifer in der Lage waren, über den Online-Marktplatz für "NiceHash" an Mining-Energie zu kommen. Gegenwärtig ermöglicht es NiceHash den Benutzern, Mining-Energie für über 33 wichtige Blockchain-Algorithmen zu mieten.

Wie verhindert man einen 51% Angriff?

Blockchains, die einen PoW-Konsens-Algorithmus verwenden, sind anfällig auf 51% Angriffe, da das Netzwerk für jeden zugänglich ist, auch für Angreifer. Je niedriger die Hash-Rate der Blockchain, desto leichter ist es für einen Angreifer, sich einen Mehrheitsvorteil zu verschaffen. Beliebte Blockchains wie Bitcoin oder Ethereum (beide mit PoW-Algorithmus) haben ein sehr geringes Verwundbarkeitsrisiko für einen 51% Angriff, da der Gewinn von 50% ihrer Netzwerke einen unrealistischen Aufwand an Rechen- und Energieressourcen erfordern würde. Zusammenfassend lässt sich sagen: Je höher die Hash-Rate, desto schwieriger ist es, einen 51% Angriff durchzuführen.

Sybil-Attacke

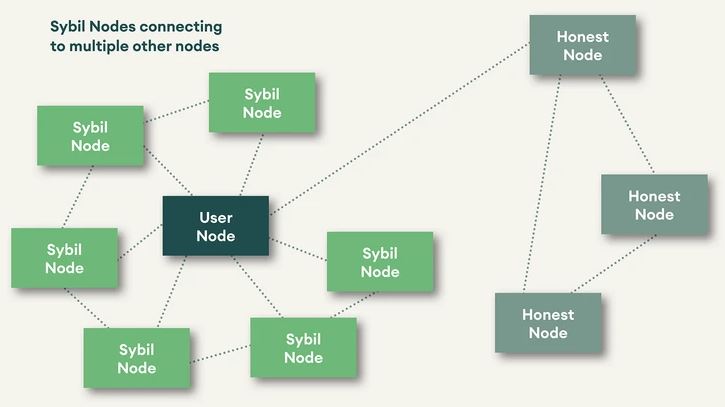

Sybil-Attacken manipulieren Online-Systeme, indem ein Nutzer versucht, ein Netzwerk durch die Verwendung mehrerer Profile zu überwältigen. Insbesondere bei Blockchains handelt es sich bei Sybil-Attacken um Angriffe, bei denen ein Nutzer versucht, mehrere Nodes in einem Blockchain-Netzwerk auszuführen.

Figure 2: Illustration of a Sybil Attack, connecting to a Node and masking uncorrupted nodes.

Eine erfolgreiche Sybil-Attacke auf eine Blockchain kann ein Netzwerk dazu zwingen, andere Nodes zu beeinflussen (wenn sie genügend Nodes schaffen können). Durch die Kontrolle der Nodes können die Sybil-Angreifer die Übertragung von Blöcken verweigern, was Benutzer effektiv daran hindert, dem Netzwerk Daten hinzuzufügen.

Es ist wichtig hinzuzufügen, dass Sybil-Angriffe dazu führen können, dass ein böswilliger Nutzer (oder eine Gruppe davon) den Grossteil eines Blockchain-Netzwerks kontrollieren kann. Auf diese Weise können sie einen 51% Angriff durchführen, bei dem sie Transaktionen manipulieren und sogar Double Spending erzwingen könnten.

Wie verhindert man eine Sybil-Attacke?

Obwohl Konsens-Algorithmen Sybil-Attacken nicht verhindern, machen sie es für den Angreifer schwierig und unpraktisch, einen solchen Angriff durchzuführen. Beispielsweise erfordert das Ausführen vollständiger Mining-Nodes im Bitcoin-Netzwerk, dass der Angreifer über beträchtliche Hash-Power verfügt, was bedeutet, dass die Kosten eines Angriffs hoch sind und die erwarteten Belohnungen einer Sybil-Attacke diese Kosten möglicherweise nicht ausgleichen. Daher liegt es im besten Interesse eines Angreifers, das Mining auf ehrliche Weise fortzusetzen.

Ausserhalb von PoW- und PoS-Konsens-Algorithmen können Blockchains Sybil-Attacken durch direkte Validierung und indirekte Validierung neuer und bestehender Mitglieder verhindern. Die direkte Validierung würde es den bestehenden Mitgliedern einer Blockchain ermöglichen, neue Mitglieder, die einem Netzwerk beitreten, zu verifizieren, während die indirekte Validierung es den bestehenden Mitgliedern einer Blockchain ermöglichen würde, anderen Mitgliedern Autorisierungsrechte zu erteilen.

Konklusion

In diesem Artikel haben wir drei bekannte Angriffe aufgezeigt, und wir werden in künftigen Artikeln vielleicht auf weniger häufige, aber sehr wirkungsvolle Angriffe eingehen. Mit der steigenden Popularität von Plattformen wie NiceHash können Angreifer Mining-Energie mieten, um Angriffe wie den 51% Angriff mit viel weniger eigener Mining-Energie und -Expertise durchzuführen. Der erlaubnislose und zensurresistente Charakter von öffentlichen Blockchains bedeutet auch, dass die Angriffsflächen grösser sind. Blockchains wie Bitcoin und Ethereum werden immer schwieriger anzugreifen, während Schwachstellen in den kleineren Blockchains weiter ausgenutzt werden.